John the Ripper: Cracking de contraseñas al siguiente nivel

Publicado el 19 de julio de 2025

John the Ripper (JtR) es una de las herramientas más conocidas y potentes para romper contraseñas. Utilizada por profesionales de la seguridad, forenses digitales y pentesters, su capacidad para descifrar hashes la convierte en un arma esencial para auditorías de seguridad.

🧠 ¿Qué es John the Ripper?

John the Ripper es una herramienta de cracking de contraseñas diseñada originalmente para sistemas Unix, pero que actualmente soporta una gran variedad de formatos: archivos de contraseñas de Windows, hashes MD5, SHA, ZIP, PDF, entre muchos otros.

🧰 ¿Para qué sirve?

- Romper contraseñas cifradas con algoritmos como DES, MD5, SHA-1, bcrypt, etc.

- Auditar contraseñas débiles en servidores o bases de datos.

- Recuperar contraseñas olvidadas en archivos comprimidos o documentos.

- Verificar la fortaleza de las contraseñas de un sistema.

🧪 Modos de ataque

-

Wordlist (diccionario): Usa un archivo de texto con miles/millones de posibles contraseñas.

john --wordlist=rockyou.txt hash.txt -

Incremental (fuerza bruta): Prueba todas las combinaciones posibles según reglas.

john --incremental hash.txt -

Hybrid: Combina diccionario + mutaciones (agrega números, cambia letras, etc.).

-

External: Usa scripts personalizados o reglas de transformación.

📦 Formatos soportados

John the Ripper puede descifrar múltiples tipos de hashes, incluyendo:

- Unix (DES, MD5, Blowfish)

- Windows (LM, NTLM)

- macOS (pbkdf2-hmac-sha512)

- ZIP, RAR, 7z, PDF

- Word, Excel, Office 2007+

- SHA1, SHA256, bcrypt, Argon2 (con Jumbo version)

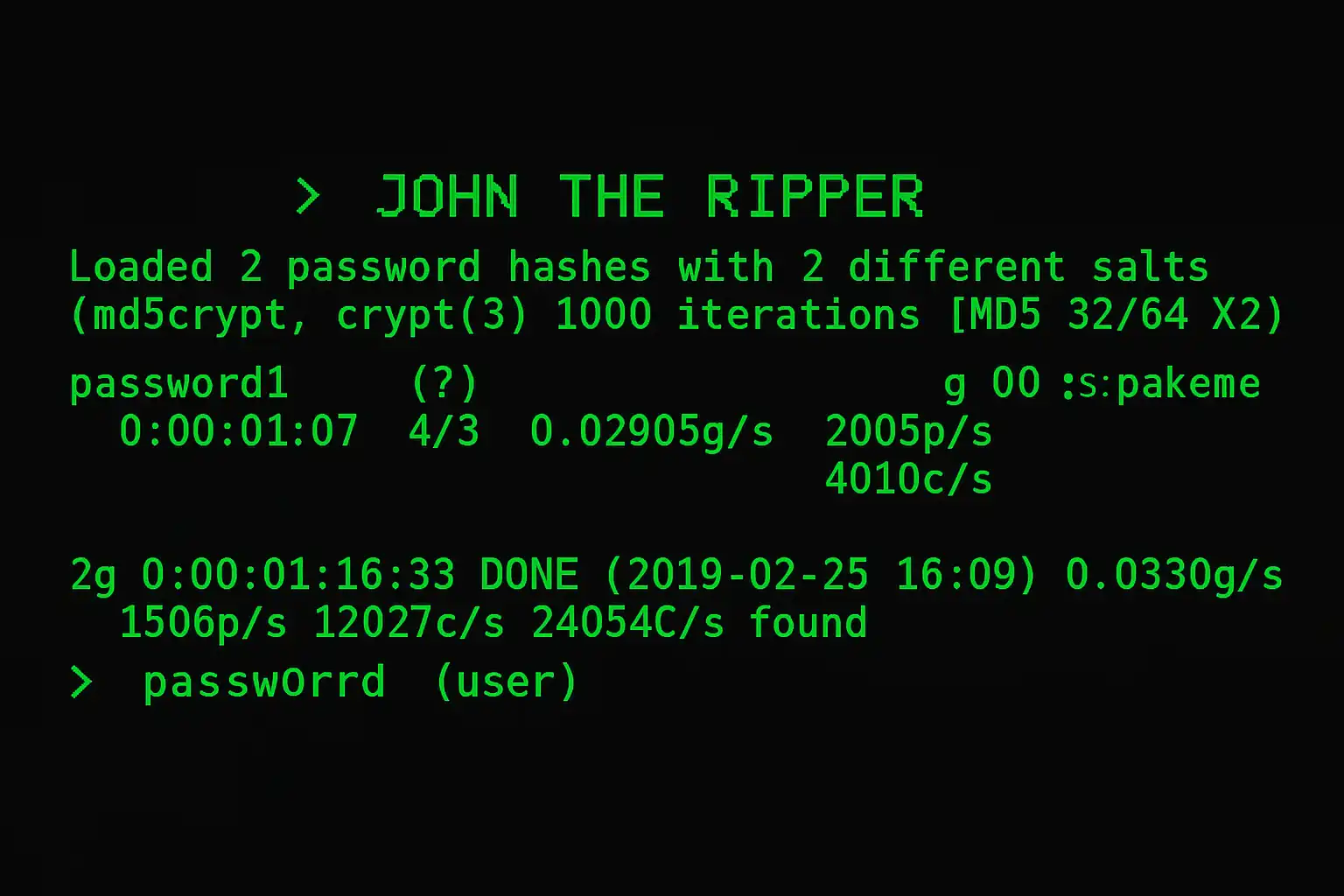

🚀 Ejemplo de uso paso a paso

1. Crear archivo con hash

Supongamos que tenés un hash MD5 como este:

5f4dcc3b5aa765d61d8327deb882cf99

Guardalo en un archivo hash.txt:

echo 'user:5f4dcc3b5aa765d61d8327deb882cf99' > hash.txt

2. Atacar con diccionario:

john --format=raw-md5 --wordlist=/usr/share/wordlists/rockyou.txt hash.txt

3. Ver resultados:

john --show hash.txt

Resultado:

user:password

💡 Bonus: Extraer hashes

-

/etc/shadow (Linux):

Usaunshadowpara combinar/etc/passwdy/etc/shadow.unshadow passwd.txt shadow.txt > hash.txt -

ZIP/PDF hashes:

Usazip2johnopdf2john(viene incluido con la versión Jumbo).zip2john archivo.zip > hash.txt pdf2john archivo.pdf > hash.txt

🔐 ¿Es legal usar John the Ripper?

Solo es legal si:

- Lo usás en tus propios sistemas.

- Tenés permiso del administrador/cliente.

- Lo usás con fines educativos o de investigación.

Usarlo para acceder a contraseñas sin autorización es ilegal y perseguido por ley.

✅ Ventajas

- Extremadamente potente y flexible.

- Soporta muchísimos formatos.

- Ampliable con reglas personalizadas.

- Ideal para pentesters y auditores.

❌ Desventajas

- Interfaz solo por terminal (CLI).

- Curva de aprendizaje si querés personalizar ataques.

- Algunas funciones solo están en la versión Jumbo.

🧱 Versiones

-

Community (default):

Incluye lo básico, ideal para Linux. -

Jumbo version:

Versión extendida con más módulos, scripts, formatos y soporte para GPUs.Descargar: https://github.com/openwall/john

📚 Recursos recomendados

- Sitio oficial: https://www.openwall.com/john/

- GitHub Jumbo fork: https://github.com/openwall/john

- Diccionario:

/usr/share/wordlists/rockyou.txt(incluido en Kali) - Curso gratuito: “Cracking Passwords with John the Ripper” en YouTube

⚠️ Nota: Usar JtR para auditar contraseñas débiles puede ayudarte a prevenir ataques reales. Pero en manos equivocadas, es una puerta a accesos no autorizados. Úsalo con ética y responsabilidad.

Artículos recomendados

Cargando recomendaciones...